암호 알고리즘 / 서비스 공격 유형

2023. 2. 23. 19:02ㆍ정처기 필기/5과목 - 정보시스템 구축 관리

암호 알고리즘

1. 암호 알고리즘의 개요

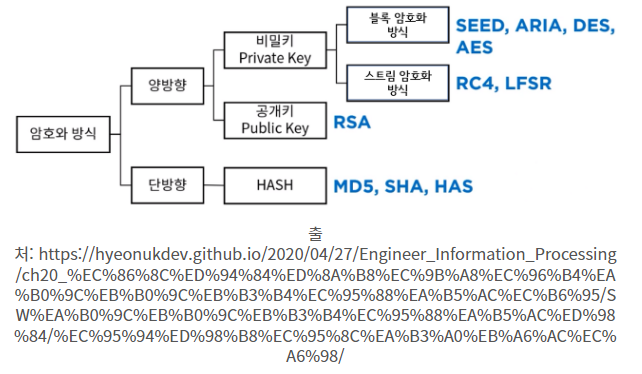

2. 암호화 방식

* 공개키 암호 방식 (비대칭키)

: 데이터를 암호화할 때 사용하는 키는 DB 사용자에게 공개하고, 복호화 할 때의 키는 관리자가 관리 (RSA)

| 장점 | 단점 | |

| 공개키 (비대칭키) | - 관리해야 할 키의 수가 적다. - 키의 분배가 용이하다. |

- 암호화/복호화 속도가 느리다. - 알고리즘이 복잡하다. - 파일의 크기가 크다. |

* 개인키 암호 방식 (대칭키)

: 동일한 키로 데이틑 암호화하고 복호화 한다. 비밀키는 DB 사용 권한이 있는 사용자만 나눠 가진다.

| 장점 | 단점 | |

| 개인키 (대칭키) | - 암호화/복호화 속도가 빠르다 - 알고리즘이 단순하다 - 파일 크기가 작다. |

- 관리해야 할 키의 수가 많다 |

(1) 블록 암호화

# DES, AES, SEED, ARIA

(2) 스트림 암호화

# RC4, LFSR

3. 양방향 알고리즘

| DES | - 개인키 암호화 알고리즘 - 블록 크기는 64비트, 키 길이는 56비트 |

| AES | - DES에서 발전 (개인키 암호화 알고리즘) - 블록 크기 128비트, 키 길이는 128, 192, 256 |

| SEED | - 한국인터넷진흥원에서 개발한 블록 암호화 알고리즘 - 블록 크기 128비트, 키 길이는 128, 256 |

| ARIA | - 국가정보원과 산학연협회가 개발한 블록 암호화 알고리즘 - 블록 크기 128비트, 키 길이 128, 192, 256 |

| RSA | - 공개키 암호화 알고리즘 - 소인수 분해 문제를 이용 |

4. 해시 (Hash)

- 임의의 길이의 데이터나 메시지를 고정된 길이의 값이나 키로 변환하는 것

- 해시 알고리즘 == 해시 함수 --> 해시값, 해시키

- 데이터 암호화, 무결성 검증을 위해 사용

# SHA 시리즈, MD5, N-NASH, SNEFRU

서비스 공격 유형

| 서비스 거부 공격 (DOS : Denial of Service |

- 서버의 자원을 고갈시킬 목적으로 다수의 공격자가 대량의 데이터를 한 곳의 서버에 집중적으로 전송함으로써 서버의 정상적인 기능을 방해한다. |

| Ping of Death (죽음의 핑) |

- Ping 명령을 전송할 때 패킷의 크기를 인터넷 프로토콜 허용 범위 이상으로 전송해서 네트워크를 마비시킨다. - 큰 패킷은 여러 개의 작은 패킷으로 쪼개지면서 전송되서 피해자는 너무 많은 패킷이 전송받게 되면서 서비스 불능이 된다. |

| SMURFING (스머핑) |

- IP의 특성을 악용하여 엄청난 양의 데이터를 한 사이트에 집중적으로 보냄으로 네트워크를 불능 상태로 만든다. - 출발지 주소를 공격 대상의 IP로 설정 - 네트워크 전체에 ICMP Echo 패킷을 직접 브로드캐스팅 하여 시스템을 마비시킨다. |

| SYN Flooding | - 공격자가 가상의 클라이언트로 위장하여 3-way-handshake과정을 의도적으로 중단시킴으로 공격 대상지인 서버가 대기 상태에 놓여 정상적인 서비스를 수행하지 못하게 하는 공격법 |

| TearDrop | - 데이터를 송 수신할때 패킷의 크기가 여러 개로 분할되어 전송된다. 이때 분할 순서를 알 수 있게 하기 위해서 Fragment Offset값을 함께 전송한다. - 이때 이 값을 변경시켜 재조립할때 오류를 발생하게 한다. |

| LAND Attack | - 패킷을 전송할 때 송신 IP주소와 수신 IP주소를 모두 공격 대상의 IP로 설정 |

| 분산 서비스 거부 (DDoS) |

- 여러 곳에 분산된 공격 지점에서 한 곳의 서버에 대해 분산 서비스 공격을 수행하는 공격 방법 |

네트워크 침해 공격 관련 용어

| Smishing (스미싱) |

- 문자 메시지를 이용해서 사용자 정보를 빼내는 방법 |

| Spear Phishing (스피어 피싱) |

- 사회 공학의 한 기법 |

| 지능형 지속 위협 (APT) |

- 조직적으로 특정 기업이나 조직 네트워크에 침투 - 때를 기다리며 보안을 무력화시키고 정보 수집 후 외부로 빼돌린다. |

| 무차별 대입 공격 (Brute Force Attack) |

- 암호화된 문서의 암호키를 찾기 위해 적용 가능한 모든 값을 대입하며 공격 |

| Qshing (큐싱) |

- QR코드 + 낚시(Fishing) |

| SQL 삽입 공격 (SQL Injection) |

- 전문 스캐너 프로그램, 봇넷을 이용해 웹 사이트를 무차별적으로 공격한다. - 취약한 사이트가 발견되면 데이터베이스의 데이터를 조작한다. |

| 크로스 사이트 스크립팅 (XSS) |

정보 보안 침해 공격 관련 용어

| Zombie PC (좀비) |

- 악성코드에 감염되어 다른 프로그램이나 컴퓨터를 조종하도록 만들어진 컴퓨터 - 주로 DDoS(분산 서비스 공격) 공격에 이용된다. |

| C&C 서버 | - 해커가 원격지에서 좀비PC에게 명령을 내리고 악성 코드를 제어하기 위해 사용하는 서버 |

| Botnet (봇넷) |

- 악성코드 감염 컴퓨터들이 네트워크로 연결된 형태 - 악성 컴퓨터 네트워크 |

| Worm (웜) |

- 네트워크를 통해 연속적으로 자신을 복제해서 시스템 부하를 높임으로 결국 시스템이 다운되는 바이러스의 일종 |

| Zero Day Attack (제로데이공격) |

- 보안 취약점이 발견되었을때 발견된 취약점의 존재 자체가 알려지기도 전에 해당 취약점을 통해 이루어지는 보안 공격 |

| Key Logger Attack (키로거 공격) |

- 컴퓨터 사용자의 키보드 움직임을 탐지해서 정보를 빼가는 해킹 공격 |

| Ransomware (랜섬웨어) |

- 인터넷 사용자 컴퓨터에 침투해 문서나 파일을 암호화해버리는 공격 - 암호 해제를 조건으로 돈을 요구하기도 한다. |

| Back Door (백도어) |

- 시스템 설계자가 엑세스 편의를 위해 보안을 제거해놓은 비밀 통로 - 범죄로 악용되기도 한다. |

| Trojan Horse (트로이 목마) |

- 정상적 기능을 하는 프로그램으로 위장해서 숨어있다가 기회가 오면 활성화시켜 부작용을 일으키는 바이러스 |

'정처기 필기 > 5과목 - 정보시스템 구축 관리' 카테고리의 다른 글

| 보안 솔루션 / 서버 인증 / 로그 (0) | 2023.02.24 |

|---|---|

| Secure SDLC / 소프트웨어 개발 보안 구축 (0) | 2023.02.23 |

| 하드웨어 관련 신기술 / 데이터베이스 관련 신기술 (0) | 2023.02.23 |

| 네트워크 관련 신기술 / 소프트웨어 관련 신기술 (0) | 2023.02.23 |

| Secure OS / 회복 및 병행제어, 데이터 표준화 (0) | 2023.02.23 |